¿Qué es Okta Device Trust?

Okta Device Trust (confianza en el dispositivo de Okta) es una solución de administración de acceso contextual que establece la confianza mediante la verificación del usuario. Las plataformas de inscripción y administración de dispositivos con cualquier tipo de propiedad —como BYOD o COPE— pueden lograr y aplicar la confianza verificada utilizando dos tipos de datos e información:

- Registro de dispositivos

Cuando se registra un dispositivo en Okta, Okta obtiene cierta información básica sobre el inventario del dispositivo: número de versión del sistema operativo, si el dispositivo está protegido con Face o Touch ID y un código de acceso o cifrado del dispositivo. El usuario inicia este registro autenticándose con sus credenciales de Okta. Establece el dispositivo como fuente de confianza para recibir notificaciones push para la autenticación multifactor (MFA). - Administración de dispositivos

La administración de dispositivos indica a Okta que algo controla ese dispositivo a nivel organizativo mediante la inscripción en la administración de dispositivos móviles (MDM). Esta confianza se establece ya sea en iOS mediante la recepción de un certificado SCEP desde un perfil de configuración que solo puede ser colocado en el dispositivo por una MDM, o bien, en iOS y iPadOS mediante la recepción de una app instalada a través de VPP con una configuración de app configurada y un secreto o administración.

Esto permite inscribir y confiar en toda una gama de dispositivos, incluidos los dispositivos personales registrados con la inscripción de usuarios basada en la cuenta.

Con los datos del inventario de dispositivos y los flujos de trabajo de administración con la MDM, es posible evaluar si realmente está protegida la conexión de un dispositivo o un usuario.

Okta recopila:

- La información básica sobre el inventario del dispositivo

- La confianza establecida por la MDM

Jamf conoce:

- Todo lo que recopila sobre los dispositivos administrados, como la forma en que su organización pondera y calcula la confianza basándose en los datos de inventario, los SmartGroups patentados por Jamf, los perfiles de configuración y mucho más. La seguridad del dispositivo se hace cumplir más allá de un inicio de sesión verificado, con base en lo que sus políticas y grupos de IT/seguridad establezcan como sus requisitos de seguridad y organizativos.

Por ejemplo, Rabbitt explica que con Jamf, como administrador, podría examinar los dispositivos en busca de configuraciones que indiquen que los usuarios desactivaron FileVault y que un dispositivo ya no esté cifrado. SmartGroups puede determinar si los dispositivos no están cifrados y, dado que ya no se cumple la normativa de cumplimiento de la organización, Jamf puede enviar este estado a Okta Device Trust para revocar el acceso a los recursos y redes de las empresas. Dado que esta relación entre Okta y Jamf admite la verificación y el monitoreo continuos, se vuelve a conceder el acceso una vez que el usuario y su dispositivo han sido corregidos y se encuentran en cumplimiento de las normas. Más información sobre corrección de equipos con Jamf.

Juntos, Jamf y Okta proporcionan a los usuarios de Apple acceso a sus recursos al tiempo que garantizan la verificación de la identidad mediante una autenticación resistente al phishing, como los biométricos y la MFA.

Aparte de las acciones masivas de los SmartGroups de la MDM, Okta y Jamf proporcionan políticas de autenticación seguras y a nivel individual, lo que garantiza que los usuarios incorporados deben cumplir los requisitos de la empresa en materia de acceso y autenticación desde el primer inicio de sesión. Jamf puede establecer reglas con base en los niveles de usuario, el tipo de dispositivo o los indicadores generales del contexto de riesgo.

Vea la sesión para obtener más detalles sobre los autenticadores, la política de sesión global, el acceso administrado a dispositivos o el acceso privado, los llaveros y lo que significa la confianza verificada con Jamf y Okta.

La experiencia Okta en Okta

Okta utiliza cinco políticas principales de autenticación que dirigen todas sus aplicaciones, desde los dispositivos no administrados hasta sus políticas de garantía de mayor riesgo. Los usuarios, grupos y dispositivos se comparan con las políticas de riesgo de Okta para una aplicación obligatoria constante y personalizada, siguiendo el método de defensa en profundidad y confianza cero mediante el establecimiento y la aplicación de requisitos de autenticación, como contraseñas y requisitos biométricos y de verificación con tiempos.

Al registrar el dispositivo, Okta establece la identidad del usuario y del dispositivo en el que se encuentra. Al administrar dispositivos, dispone de la información sobre el estado del dispositivo necesaria para establecer una base de confianza. Okta combina esa información sobre el usuario y el dispositivo con el conocimiento global de millones de autenticaciones por segundo.

Configuración e implementación de Jamf Pro

Dentro de Okta, configurará un servidor SCEP yendo a Seguridad >> Integraciones de dispositivos >> Añadir una plataforma.

Puede encontrar la documentación para configurar Jamf y Okta aquí.

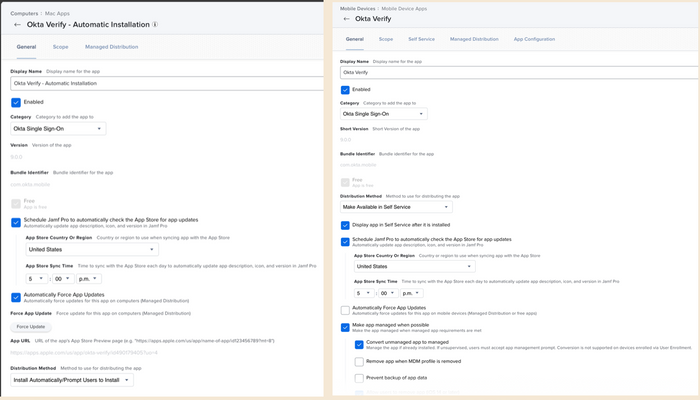

Una vez configurada, puede implementar la app Okta Verify en su Mac y dispositivos móviles administrados en su instancia de Jamf.

1. Carga útil del protocolo simple de inscripción de certificados (SCEP) para dispositivos macOS, y hacerlo de nuevo para dispositivos móviles

2. Establecer como no exportable desde el llavero para permitir apps

3. App config: guardar la clave secreta

Aquí tiene el valor de configuración que necesita para los dispositivos iOS/iPadOS:

<dict>

<key>managementHint</key>

<string>SECRET_KEY_GOES_HERE</string>

</dict>

Y ya que está en ello, vaya un paso más allá y configure la extensión Okta Device Trust SSO para sus Mac y dispositivos móviles administrados.

¿Cómo afecta esto a Jamf Connect?

Hay varias formas de configurar Jamf Connect con Okta. Rabbitt se adentra en la "forma habitual" de utilizar la API de autenticación de Okta, la segunda opción que configura una aplicación OIDC. Vea la sesión y vaya hasta la marca de 38 minutos para oírle repasar los detalles.

Esta sesión fue una riqueza de conocimientos sobre lo que es posible con Okta y Jamf para implementar y obligar al acceso y la autenticación de confianza cero.

Una vez implementados, Okta y Jamf proporcionan a los usuarios finales una experiencia fluida y sin esfuerzo. Pueden iniciar sesión, verificar su identidad y conectarse a los recursos y herramientas que necesitan para ser eficientes y eficaces, así de simple.

Regístrese en la JNUC para acceder a esta sesión así como a otras sesiones bajo demanda.

por categoría:

Acceda a las tendencias del mercado, las actualizaciones de Apple y las noticias de Jamf recibidas directamente en su bandeja de entrada.

Para saber más sobre cómo recopilamos, usamos, compartimos, transferimos y almacenamos su información, consulte nuestra Política de privacidad.