Was ist Okta Device Trust?

Okta Device Trust ist eine kontextbezogene Zugriffsverwaltungslösung, die durch Benutzerüberprüfung Vertrauen schafft. Plattformen zur Registrierung und Verwaltung von Geräten mit beliebigen Eigentumsverhältnissen - wie BYOD oder COPE - können mithilfe von zwei Arten von Daten und Informationen verifiziertes Vertrauen erreichen und durchsetzen:

- Geräteregistrierung

Wenn ein Gerät bei Okta registriert wird, erhält Okta einige grundlegende Informationen über den Bestand des Geräts - Versionsnummer des Betriebssystems, ob das Gerät mit Face oder Touch ID und einem Passcode oder einer Geräteverschlüsselung gesichert ist. Der Benutzer/die Benutzerin initiiert diese Registrierung, indem er/sie sich mit seinen Okta Anmeldedaten authentifiziert. Richtet das Gerät als Vertrauensquelle für den Empfang von Push-Benachrichtigungen für die Multi-Faktor-Authentifizierung (MFA) ein. - Geräteverwaltung

Die Geräteverwaltung teilt Okta mit, dass das Gerät auf Organisationsebene unter Kontrolle ist, indem es sich für das Mobile Device Management (Mobilgeräteverwaltung, MDM) registriert. Dieses Vertrauen wird entweder auf iOS durch den Erhalt eines SCEP-Zertifikats aus einem Konfigurationsprofil, das nur durch MDM auf dem Gerät platziert werden kann, oder auf iOS und iPadOS durch den Erhalt einer über VPP installierten App mit einer konfigurierten App-Konfiguration und einem Geheimnis oder einer Verwaltung hergestellt.

Dadurch kann eine ganze Reihe von Geräten registriert und als vertrauenswürdig eingestuft werden, einschließlich persönlicher Geräte, die mit einer kontobasierten Benutzerregistrierung registriert werden.

Anhand von Geräteinventardaten und Verwaltungsworkflows mit MDM ist es möglich, wirklich zu beurteilen, ob eine Geräteverbindung oder ein Benutzer/eine Benutzerin sicher ist.

Okta sammelt:

- Grundlegende Informationen zum Gerätebestand

- Von MDM geschaffenes Vertrauen

Jamf weiß es:

- Alles, was es auf verwalteten Geräten sammelt, wie z. B. die Gewichtung und Berechnung des Vertrauens Ihrer Organisation auf der Grundlage von Inventardaten, die patentierten SmartGroups von Jamf, Konfigurationsprofile und mehr. Die Gerätesicherheit wird über eine verifizierte Anmeldung hinaus auf der Grundlage der von Ihren Richtlinien und IT-/Sicherheitsgruppen festgelegten Sicherheits- und Organisationsanforderungen durchgesetzt.

Rabbitt erklärt, dass Sie als Administrator*in mit Jamf beispielsweise Geräte nach Einstellungen durchsuchen können, die darauf hinweisen, dass Benutzer*innen FileVault deaktiviert haben und ein Gerät nicht mehr verschlüsselt ist. SmartGroups kann feststellen, ob Geräte nicht verschlüsselt sind, und da die Compliance-Vorgaben des Unternehmens nicht mehr erfüllt sind, kann Jamf diesen Status an Okta Device Trust weitergeben, um den Zugriff auf Unternehmensressourcen und -netzwerke zu sperren. Da diese Beziehung zwischen Okta und Jamf eine kontinuierliche Überprüfung und Überwachung unterstützt, wird der Zugriff wieder gewährt, sobald ein Benutzer/eine Benutzerin und sein Gerät saniert und konform sind. Erfahren Sie mehr über die Sanierung mit Jamf.

Gemeinsam ermöglichen Jamf und Okta Apple Benutzer*innen den Zugriff auf Ihre Ressourcen und stellen gleichzeitig sicher, dass die Identitätsüberprüfung durch phishing-resistente Authentifizierung, wie Biometrie und MFA, erfolgt.

Abgesehen von den Massenaktionen von MDM SmartGroups bieten Okta und Jamf sichere Authentifizierungsrichtlinien auf individueller Ebene, die sicherstellen, dass neu angemeldete Benutzer*innen die Unternehmensanforderungen für den Zugriff und die Authentifizierung von der ersten Anmeldung an erfüllen müssen. Jamf kann Regeln auf der Grundlage von Benutzerebenen, Gerätetypen oder allgemeinen Risikokontextindikatoren festlegen.

Sehen Sie sich die Sitzung an, um mehr über Authentifikatoren, globale Sitzungsrichtlinien, Managed Device Access oder Private Access, Schlüsselbunde und die Bedeutung von verifiziertem Vertrauen mit Jamf und Okta zu erfahren.

Das Okta Erlebnis bei Okta

Okta verwendet fünf Hauptauthentifizierungsrichtlinien, die alle Apps von nicht verwalteten Geräten zu den Sicherheitsrichtlinien mit dem höchsten Risiko leiten. Die Benutzer*innen, Gruppen und Geräte werden anhand der Okta Risikorichtlinien für eine konsistente, individuelle Durchsetzung nach der Defense-in-Depth- und Zero-Trust-Methode gemessen, indem Authentifizierungsanforderungen wie Passwörter und biometrische Daten sowie Zeitüberprüfungsanforderungen festgelegt und durchgesetzt werden.

Durch die Registrierung des Geräts stellt Okta die Identität des Benutzers/der Benutzerin und des Geräts fest, auf dem er sich befindet. Durch die Verwaltung des Geräts verfügen sie über die Informationen über den Zustand des Geräts, die sie benötigen, um eine Vertrauensbasis zu schaffen. Okta kombiniert diese Informationen über den Benutzer/die Benutzerin und das Gerät mit dem globalen Wissen von Millionen von Authentifizierungen pro Sekunde.

Einrichtung und Bereitstellung von Jamf Pro

In Okta konfigurieren Sie einen SCEP-Server, indem Sie zu Sicherheit >> Geräteintegrationen >> Plattform hinzufügen gehen.

Die Dokumentation zur Einrichtung von Jamf und Okta finden Sie hier.

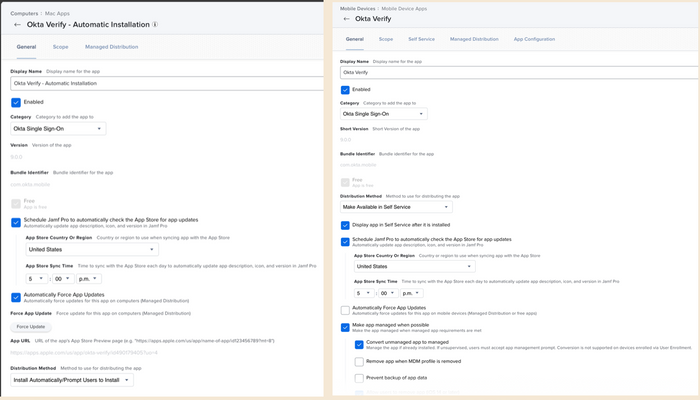

Nach der Konfiguration können Sie die Okta Verify-App auf Ihrem Mac und den in Ihrer Jamf Instanz verwalteten mobilen Geräten bereitstellen.

1. SCEP-Nutzdaten für macOS Geräte und erneut für mobile Geräte

2. Nicht aus dem Keychain exportierbar einstellen, um Apps zu erlauben

3. App-Konfiguration: Speichern des geheimen Schlüssels

Hier ist der Konfigurationswert, den Sie für iOS/iPadOS Geräte benötigen:

<dict>

<key>managementHint</key>

<string>SECRET_KEY_GOES_HERE</string>

</dict>

Und wenn Sie schon dabei sind, gehen Sie noch einen Schritt weiter und richten Sie die Okta Device Trust SSO-Erweiterung für Ihre verwalteten Macs und Mobilgeräte ein.

Wie wirkt sich dies auf Jamf Connect aus?

Es gibt mehrere Möglichkeiten, Jamf Connect mit Okta einzurichten. Rabbitt geht auf den „üblichen Weg” unter Verwendung der Okta Authentication API ein, die zweite Option, die eine OIDC-App einrichtet. Schauen Sie sich die Sitzung an und schalten Sie bei Minute 38 ein, um zu hören, wie er die Details erläutert.

Diese Sitzung war eine Fundgrube an Wissen darüber, was mit Okta und Jamf möglich ist, um Zero Trust Access und Authentifizierung zu implementieren und durchzusetzen.

Okta und Jamf bieten den Endbenutzer*innen eine mühelose, nahtlose Erfahrung, wenn sie zusammenarbeiten. Sie können sich anmelden, ihre Identität überprüfen und auf die Ressourcen und Tools zugreifen, die sie benötigen, um effizient und effektiv zu arbeiten - einfach so.

Registrieren Sie sich für die JNUC, um Zugang zu dieser und anderen Sessions auf Abruf zu erhalten.

nach Kategorie:

Industrietrends, Apple Neuigkeiten und das Neueste von Jamf, direkt in Ihrer Inbox.

Um mehr darüber zu erfahren, wie wir Ihre Informationen sammeln, verwenden, offenlegen, übertragen und speichern, werfen Sie bitte einen Blick auf unsere Datenschutzbestimmungen.