Cette année, lors de la WWDC, Apple a annoncé le lancement de nombreux changements liés à l'identité. Depuis, il existe une grande confusion sur la façon dont macOS et Jamf Connect fonctionneront ensemble. C'est pour cette raison que nous souhaitons donner des explications à ce sujet et aider ainsi nos clients à avoir une meilleure compréhension sur la manière dont macOS Catalina et Jamf Connect permettront d'offrir un service Apple optimal à ses utilisateurs.

Apple a annoncé qu'à partir d'octobre, de nouvelles fonctionnalités seront disponibles sur macOS Catalina :

- Inscription personnalisée : un serveur de gestion des appareils mobiles (MDM) peut désormais spécifier le chargement d'une page Web d'authentification au moment de la configuration initiale avec Apple Business Manager ou Apple School Manager.

- Identifiants Apple gérés pour les entreprises (avec prise en charge de la fédération via Microsoft Azure AD) : des services Apple tels que iCloud Drive et Notes peuvent désormais être utilisés à l'aide d'un ensemble de données d'identification existantes.

- Cadre pour les extensions d'application à Connexion unique : les employés peuvent se connecter en toute transparence aux sites Web et aux applications, si leur fournisseur d'identité cloud a créé une application prise en charge.

- Inclusion d'une extension propriétaire : pour une prise en charge de l'authentification Kerberos et la synchronisation des mots de passe vers un compte local.

Bien qu'au cours de la configuration, l'Enregistrement uniquement puisse afficher tout type d'authentification, en vérifiant que l'utilisateur est bien autorisé à terminer la configuration du Mac, macOS n’oblige cependant pas à utiliser le même mot de passe que celui de son fournisseur d'identité (IdP). Cela signifie que, en dehors du portail, macOS authentifie un nom d'utilisateur mais que ce dernier dispose alors de deux mots de passe. Et bien que de nombreuses entreprises utilisent l'extension d'origine pour prendre en charge Active Directory et Kerberos sur site, la plupart des clients se tournent vers des fournisseurs d'identité cloud afin de bénéficier d'une sécurité supplémentaire et d'une intégration transparente avec les applications basées sur le cloud.

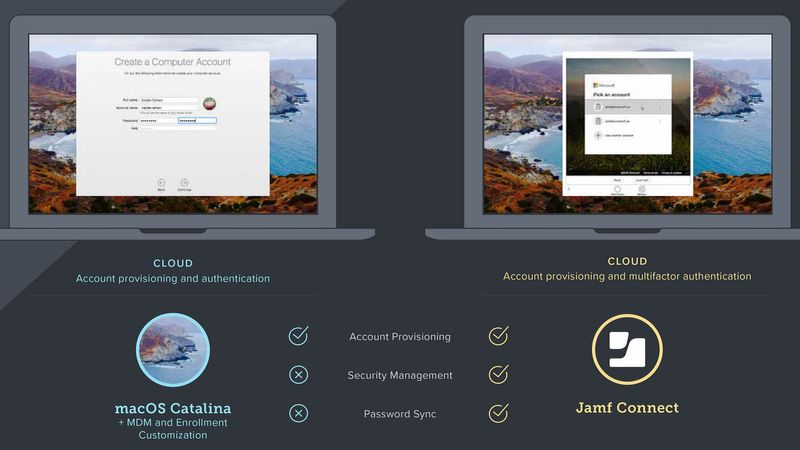

Jamf Connect va encore plus loin pour venir en aide aux organisations qui utilisent un fournisseur d'identité cloud et souhaitent utiliser un seul ensemble d'informations d'identification sur l'ensemble de leurs applications. Avec Jamf Connect, le service informatique et les utilisateurs disposent d'un même nom d'utilisateur et d'un même mot de passe au moment de la livraison de leur compte et, une fois le compte livré, des capacités de gestion de la sécurité. Voici les avantages que Jamf Connect offre à ses clients :

Approvisionnement de comptes

- Synchronisation de l'identité cloud et des données d'identification du compte Mac pour une meilleure expérience utilisateur

- Mise à disposition d'un ensemble de données d'identification unique pour chaque utilisateur, permettant au service informatique d'avoir un parc de Mac organisé plus facile à gérer

- Connexion obligatoire via le fournisseur d'identité, permettant une authentification multifactorielle à chaque connexion

Gestion de la sécurité

- Suivi et surveillance des accès aux appareils, de leur localisation et des utilisateurs

- Possibilité de créer plusieurs comptes d'administrateur informatique qui bénéficient des autorisations d'administrateur de l'IdP, éliminant ainsi le risque de sécurité lié à un compte informatique statique

- Mise en place de politiques de mots de passe via le fournisseur d’identité par les administrateurs, afin d'optimiser la cohérence et la sécurité auprès de tous les utilisateurs

Synchronisation des mots de passe

- Avec Jamf Connect, un utilisateur est tenu d'avoir les mêmes données d'identification pour le compte IdP et Mac dans le cloud. Ces données d'identification sont synchronisées grâce à une identité unique pour toutes les applications de production (à l'exception de Google Cloud Identity)

Si le fournisseur d'identité cloud prend en charge les extensions SSO sur Mac, les administrateurs pourront voir à quel moment un utilisateur accède à une ressource ou à un service protégé à partir de son appareil. Ils pourront ainsi en contrôler l'accès et les informations. Ceci ne sera cependant pas possible pour l'appareil à partir duquel ils accèdent aux informations/ressources. Cependant, même si Jamf Connect prend aujourd'hui en charge plusieurs fournisseurs d'identité cloud (Okta, Microsoft Azure AD, Google Cloud Identity, IBM Cloud, OneLogin et PingFederate), la nouvelle infrastructure SSO Extension dépend des fournisseurs d'identité cloud qui, de leur côté, n'ont pas encore communiqué leurs délais de prise en charge.

Avec Jamf Connect, un utilisateur final peut déballer son Mac, le brancher et utiliser un identifiant unique de l'entreprise pour accéder immédiatement aux ressources dont il a besoin pour travailler. Non seulement l'expérience des utilisateurs sera optimisée et sécurisée sur n'importe quel Mac mais, grâce à un parc de Mac plus organisée et plus facile à gérer. Les administrateurs auront également la certitude que les mesures de sécurité et de conformité ont bien été respectées.

Nous avons créé une infographie simple qui vous donnera de plus amples explications sur les différences qui existent entre macOS Catalina et Jamf Connect. Une fois que vous serez prêt, demandez un essai Jamf Connect pour tester ces processus de sécurité.

par catégorie :

Recevez directement dans votre boîte mail les tendances du marché informatique, les mises à jour Apple et les actualités Jamf.

Pour en savoir plus sur la manière dont nous collectons, utilisons, partageons, transférons et protégeant vos informations personnelles, veuillez consulter notre Politique de confidentialité.